為什麼身分安全應該成為零信任架構策略的核心

首先,在嚴峻的疫情期間,許多企業為避免影響日常營運業務活動,選擇開始建置能使員工遠端存取的系統和應用程式。然而,許多員工為提高工作生產力,選擇採用的新工具和應用程式,卻不小心忽略工具和應用程式皆應經過IT團隊認可才能確保安全性,因此容易在不知不覺中涉入未知的資安風險。再者,在數位轉型的推動下,企業更普遍地將大部分日常工作轉移到混合雲的環境中,使員工、供應商和合作夥伴都可以遠端存取大部分系統。同時,依據近期的一項Forrester報告,機器人流程自動化、實體機器人和物聯網系統等非人類身分也正在使企業勞動力不斷擴大。對於大型企業而言,這意味著現在有成千上萬人類和非人類身分,都能通過數百到數千個存取點。而網路犯罪分子深知,在這些身分存取權限未受充分監督的情況下,身分就是企業內最脆弱、最可幫助他們輕易取得企業關鍵的商務機密的資產。因此,保護這些身分的安全,確保強大的身分與存取權限管理對於企業來說至關重要,可有效把資安風險降到最低。

許多企業正逐漸將資安邊界的重心轉移到勞動力的身分保護,並且只對正確的身分提供必要的存取權限,其中員工、合作夥伴、供應商以及非自然人的機器人等身分都在保護的範圍內。正是基於這個原因,零信任架構資安計畫必須將身分安全作為根本要素。

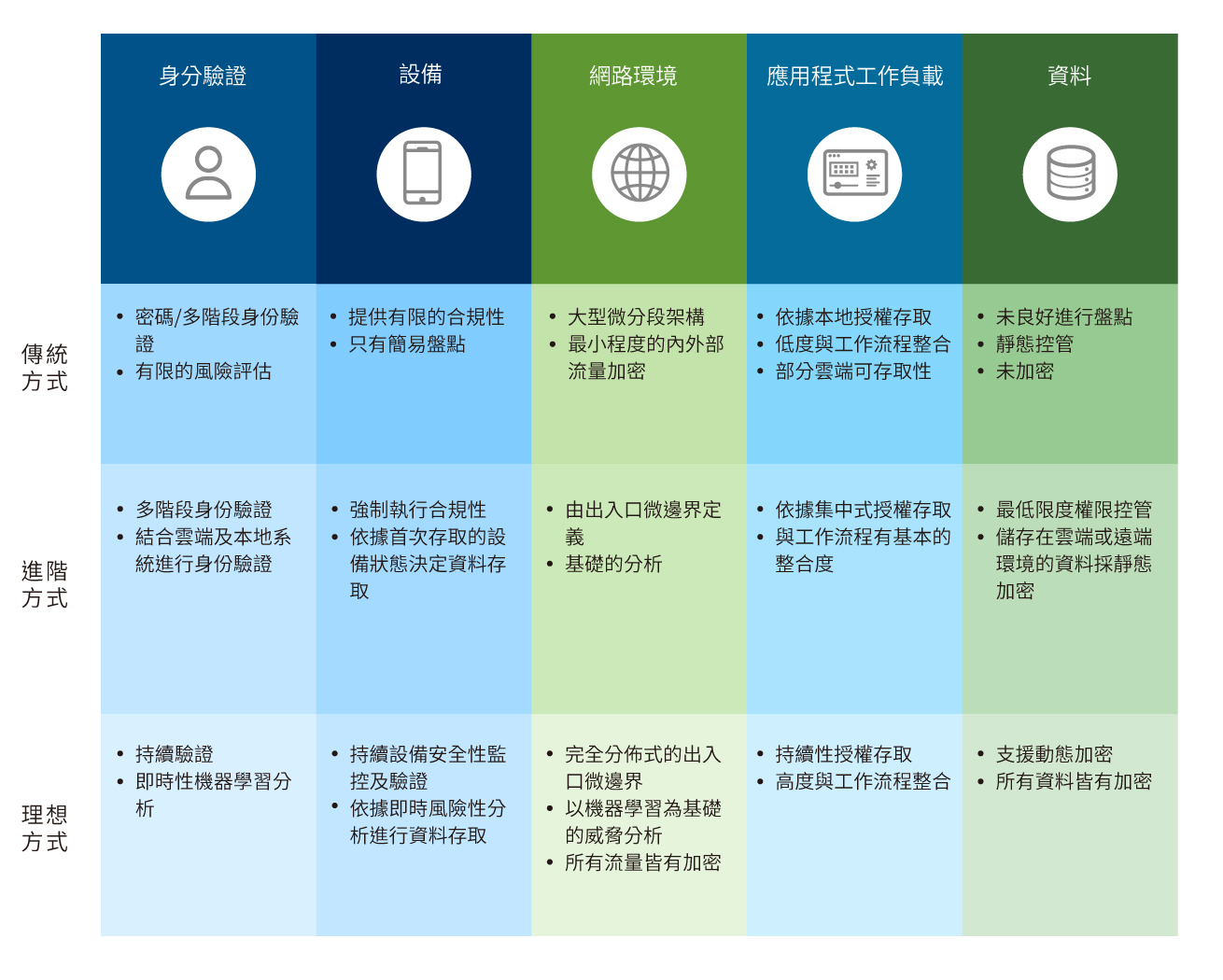

「零信任」資安以「絕不信任,一律查證」做為基礎概念,代表在確認驗證其身分之前,任何使用者、設備、資源或應用程式都不應該被予以信任。而在預設不信任一切網路流量的前提之下,以身分為基準是唯一可行的資安策略。

在SailPoint委託Dimensional Research所執行的調查報告中,針對全球315名IT資安專家,調查其公司的安全和身分治理作法以及對零信任資安架構的採用情形,發現無所不在的辦公作業環境、不斷增加的雲端使用量,以及日漸猖獗的資安攻擊,正促使92%的企業紛紛採用零信任資安架構,因為零信任資安架構能夠為企業提供更廣泛的可見性、更即時的威脅偵測、更低的風險,以及更好的補救措施。

同時,在接受調查的IT資安專家中,幾乎所有受試者(97%)都認同身分是零信任資安架構的基本核心,但缺乏專業知識是妨礙企業採用零信任資安架構策略的最大原因。

既然組織需要零信任的專業知識和更容易整合的解決方案,那他們應該尋求什麼樣的身分安全解決方案呢?

以人工智慧和機器學習為基礎的強大身分安全解決方案,可以自動發現、管理和控制所有用戶的存取權限,並能夠與現有系統和工作流程進行無縫整合,為所有身分及身分存取提供單一監控儀表,使企業不僅能夠有效管理存取權限,確保用戶在需要時擁有所需的存取權限,並且能夠提前發現潛在威脅。

智能的身分管理平台可以在混合和多雲環境、遠距辦公及多項設備中,輕鬆識別身分風險、監控存取行為並優化角色執行權力,成為大規模保護業務和確保合規性的基礎。

透過管理各類數位身分的存取權限,企業可以擬定出一套能夠適應和回應不斷變化的組織和威脅態勢的零信任架構。重要的原則包括:

絕不信任,一律驗證:正確的存取權限決定必須依據情境與最新的身分資料而定。透過再簡單不過的身分驗證決策,以及對所有使用者建立完整的身分紀錄,包括所有權限、授權、屬性和角色,組織能夠在需要時準確地授予存取權限。

只適時提供適度存取權限:善用角色和複雜的存取策略邏輯,強制執行最小權限原則。具有明確定義和詳細存取角色的組織,能夠輕鬆分配、調整和撤除存取權限,避免出現一次性存取分配的風險,而這些存取權限經常被遺忘,而且大多數時候從未被撤除,因此極具風險。

連續監控、分析和調整:時時使安全處於最新狀態,並在變化發生及偵測到威脅時機動地應變。分析大量與身分相關的數據以適應組織的變化並做出正確的存取決策,需要透過以人工智能和機器學習為基礎的工具,以及與支持零信任策略的其他安全系統進行整合。通過使用身分數據,組織可以採用強大的策略確保資訊安全性時刻更新,並能在發生變化和監測到威脅時動態應變。

當企業專注於身分安全的核心時,便可以在不影響生產力或創新的情況下確保對資源的安全存取,在正確的時間提供正確的存取權限,從而在整個組織中提高安全性和合規性。

臺灣資安大會封面故事證交所s_汪厚燊_攝影iThome-320x320.jpg)